Cisco Umbrella

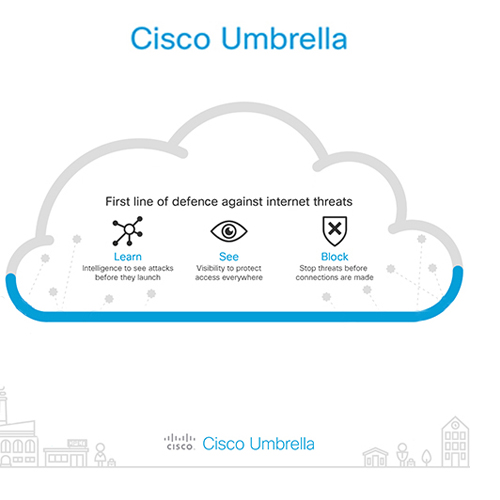

Cisco Umbrella – Pierwsza Linia Obrony przed Cyberzagrożeniami w Twojej Firmie.

Cisco Umbrella to rozwiązanie chmurowe, filtrujące zapytania DNS wychodzące z naszej sieci, lub generowane przez użytkowników pracujących zdalnie, gdziekolwiek się znajdują. Umbrella blokuje połączenia z domenami, które mogą zawierać malware, phishing lub inne nieporządane treści oraz połączenia z infrastrukturami hakerskimi ( do serwerów Command & Control )

Cisco Umbrella nie wymaga instalacji sprzętu, a wdrożenie zajmuje około 15 minut. Wystarczy przekierować ruch DNS naszej sieci do Umbrelli np. na routerze brzegowym. Następnie wszystkim zarządzamy z intuicyjnego Dashboardu w przeglądarce.

Dzięki lekkiemu agentowi Roaming Client, Umbrella zapewnia ochronę również użytkownikom znajdującym się poza zaufaną siecią.

Możliwość integracji Umbrelli z Active Directory, pozwala widzieć i kontrolować aktywności na poziomie konkretnych użytkowników.

W celu uzyskania szczegółowych informacji zapraszamy do kontaktu.

Chcesz bardziej szczegółowo poznać rozwiązanie Cisco Umbrella i sprawdzić je w swojej sieci?

Zapraszamy do darmowych, niezobowiązujących testów, podczas których:

- Otrzymasz możliwość monitorowania swojej sieci

- Umbrella będzie blokować dostęp do niebezpiecznych domen i pokaże Ci jakie to domeny

- Zobaczysz jaki ruch generuje Twoja sieć

- Będziesz miał dostęp do raportów i dziennika logów

- Sprawdzisz czy Twoja sieć nie została zainfekowana

- Na czas testów otrzymasz wsparcie naszego inżyniera

Dodatkowo, po zakończeniu testów omówimy z Tobą Raport Końcowy, który pokaże dokładnie co działo się w Twojej sieci podczas okresu testowego.

Zapraszamy na Webinarium Cisco Umbrella:

Poniżej zestawienie aktualnych modeli licencyjnych Cisco Umbrella:

DNS Security Essentials |

DNS Security Advantage |

Secure Internet Gateway (SIG) Essentials |

|

Idealne dla małych przedsiębiorstw |

Idealne dla średnich przedsiębiorstw |

Idealne dla przedsiębiorstw z zaawansowanym działem Security |

|

Licencjonowanie |

Na podstawie ilości użytkowników |

||

Kontrola i Bezpieczeństwo |

|||

Bezpieczeństwo w warstwie DNS |

|||

Blokowanie domen związanych z phishingiem, złośliwym oprogramowaniem, botnetami oraz domen z kategorii wysokiego ryzyka (domeny podszywające się pod znane domeny, domeny z nagłym wzrostem ruchu, nowo widziane domeny itp.) |

• |

• |

• |

Blokowanie domen na podstawie integracji rozwiązań partnerskich (Splunk, Anomali i inne) oraz niestandardowych list korzystających z naszego interfejsu API |

• |

• |

• |

Blokowanie direct-to-IP traffic dla połączeń zwrotnych C2, które pomijają warstwę DNS |

• |

• |

|

Secure Web Gateway |

|||

Przesyłanie ruchu webowego do proxy w celu inspekcji |

Ruch związany z ryzykownymi domenami za pośrednictwem selektywnego proxy |

Cały ruch sieciowy |

|

Deszyfrowanie i inspekcja ruchu SSL (HTTPS) |

Z selektywnym proxy |

• |

|

Filtrowanie stron internetowych |

Na podstawie domen lub kontentu |

Na podstawie domen lub kontentu |

Na podstawie domen, adresu URL lub kontentu |

Tworzenie list blokowania/dostępu |

Na podstawie domen |

Na podstawie domen |

Na podstawie adresu URL |

Blokowanie adresów URL na podstawie informacji od Cisco TALOS i rozwiązań third party oraz blokowanie plików z wykorzystaniem silnika AV oraz Cisco AMP |

Na podstawie selektywnego proxy |

• |

|

Dostęp do Cisco Threat Grid w celu analizy podejrzanych plików (200 plików dziennie) |

• |

||

Możliwość retrospekcji w celu zidentyfikowania groźnych plików, które początkowo zostały uznane za niegroźne |

• |

||

Firewall zbudowany w chmurze |

|||

Tworzenie polityk dla warswy 3 i 4 w celu blokowania określonych adresów IP, portów i protokołów |

• |

||

Terminowanie tunelu IPSec |

• |

||

Cloud access security broker ( CASB ) |

|||

Wykrywaniei blokowanie shadow IT (na podstawie domen) dzięki raportowi App Discovery |

• |

• |

|

Wykrywanie i blokowanie shadow IT (na podstawie adresu URL) dzięki raportowi App Discovery |

• |

||

Tworzenie polityk z granularnymi kontrolami (blokowanie uploadu, załączników i postów) dla wybranych aplikacji |

• |

||

Umbrella Investigate |

|||

Dostęp do konsoli Umbrella Investigate |

• |

• |

|

Używanie konsoli Investigate w celu analizy zagrożeń ( 2000 zapytań na dzień ) |

• |

• |

|

Integracja z Cisco Threat Response umożliwiająca agregację aktywności związanej z zagrożeniami we wszystkich rozwiązaniach Cisco – AMP, Threat Grid, Email Security, NGFW i Umbrella |

Tylko z wymuszeniem interfejsu API |

• |

• |

Wdrożenie i zarządzanie |

|||

Przesyłanie ruchu |

|||

Przekazywanie zewnętrznego ruchu DNS dla: • Ochrony w sieci za pośrednictwem Cisco (SD-WAN, Meraki MR, ISR i kontroler bezprzewodowej sieci LAN) oraz integracje third party (Cradlepoint, Aerohive i inne) • Ochrony poza siecią za pośrednictwem AnyConnect, Umbrella Roaming Client oraz Cisco Security Connector for IOS |

• |

• |

• |

Wysyłanie wychodzącego ruchu sieciowego przez tunel IPSec, łączenie przez proxy lub wykorzystanie plików PAC |

• |

||

Atrybuty użytkownika |

|||

Tworzenie polityk i przeglądanie raportów na podstawie: • Sieć (wyjście IP), • Wewnętrzna podsieć, • Urządzenie sieciowe (w tym VLAN lub SSID), • Urządzenie mobilne, • Integracja z Active Directory |

• |

• |

• |

Tworzenie polityk i wgląd w raporty za pomocą protokołu SAML |

• |

||

Zarządzanie |

|||

Modyfikowanie blokowanych stron oraz opcji pomijania |

• |

• |

• |

Korzystanie z konsoli Multi-Org, aby centralnie zarządzać zdecentralizowanymi organizacjami |

• |

• |

• |

Korzystanie z interfejsu API, aby tworzyć, czytać, aktualizować i usuwać tożsamości przy użyciu własnych narzędzi wewnętrznych |

• |

• |

• |

Raporty i Logi |

|||

Korzystanie z wyszukiwania aktywności w czasie rzeczywistym i interfejsu API do raportowania, aby łatwo wyodrębnić kluczowe zdarzenia |

• |

• |

• |

Przechowywanie Logów w Europie lub Ameryce Północnej |

• |

• |

• |

Korzystanie z segmentu AWS S3 zarządzanego przez klienta lub Cisco do eksportowania i przechowywania logów tak długo, jak to konieczne |

• |

• |

• |

Dostęp do logów na interfejsie użytkownika ( 30 dni: szczegółowe; 1 rok: sumaryczne) |

• |

• |

• |

Dostęp do pełnych logów URL w interfejsie użytkownika (30 dni: szczegółowe) |

• |

||

Dostęp do logów firewalla (adresy IP, porty i protokoły) w interfejsie użytkownika (30 dni: szczegółowe) |

• |

||

Wsparcie |

|||

Enhanced - 24 x 7 technical + on-boarding |

• |

• |

• |

Premium - 24 x 7 technical + on-boarding + Technical Account Manager (TAM) |

Opcjonalne |

||